Zusammenfassung

Bei unserer Sicherheitsanalyse haben wir festgestellt, dass Smartphones mit Qualcomm-Chip heimlich persönliche Daten an Qualcomm senden. Diese Daten werden ohne Zustimmung des Nutzers und unverschlüsselt gesendet, selbst wenn eine Google-freie Android-Distribution verwendet wird. Dies ist möglich, weil die proprietäre Software von Qualcomm, die die Hardware unterstützt, auch die Daten sendet. Betroffen sind Smartphones wie das Sony Xperia XA2 und wahrscheinlich das Fairphone und viele andere Android-Handys, die weit verbreitete Qualcomm-Chips verwenden.

Einleitung

Das Smartphone ist ein Gerät, dem wir praktisch alle unsere Geheimnisse anvertrauen. Schließlich ist es das allgegenwärtigste Gerät, das wir 24 Stunden am Tag bei uns tragen. Sowohl Apple als auch Android mit ihrem App Store und Google Play Store spionieren ihre zahlenden Kunden aus. Als datenschutzfreundlichere Alternative installieren einige technikaffine Menschen eine Google-freie Version von Android auf ihrem normalen Smartphone. Als Beispiel haben wir ein solches Setup mit einem Sony Xperia XA2 analysiert und festgestellt, dass dies möglicherweise keinen ausreichenden Schutz bietet, da proprietäre Herstellersoftware, die sich vom (quelloffenen) Betriebssystem unterscheidet, private Informationen an den Chiphersteller Qualcomm sendet. Diese Erkenntnis gilt auch für andere Smartphones mit einem Qualcomm-Chip wie dem Fairphone.

Was ist ein entgoogeltes Android-Handy?

Ein Google-freies Android-Handy ist ein Gerät, das so verändert wurde, dass es keine proprietären Anwendungen oder Dienste von Google enthält. Dazu wird in der Regel eine spezielle ROM installiert, das die Standard-Android-Software durch ein Open-Source-Android ersetzt, welches keine Google-Apps enthält. Sie können ein solches Android entweder selber installieren oder ein Telefon kaufen, bei dem dies bereits für Sie erledigt ist (z. B. NitroPhone).

Die Überwachungs- und Verfolgungswerkzeuge von Google sind allgegenwärtig, aber das meiste “Böse” befindet sich in den Google Play Services, die closed-source sind. Millionen von Codezeilen, die u. a. dazu dienen, Ihre Umgebung ständig nach Bluetooth- und WiFi-Geräten zu scannen, WiFi-Signal-Triangulation zu nutzen und dann die sichtbaren WiFi-Antennen mit der Google-Datenbank aller geografischen Standorte aller WiFi-Zugangspunkte abzugleichen, die sie sammeln, um Ihren genauen Standort jederzeit zu kennen. Das alles funktioniert, ohne dass eine Verbindung zu den erkannten WiFi-Netzwerken hergestellt werden muss, und sogar, wenn Ihr GPS ausgeschaltet ist. Diese Methode ähnelt der Art und Weise wie die CIA in den 1990er Jahren Pablo Escobar aufspürte, und wird jetzt in großem Maßstab eingesetzt, um jeden Bürger rund um den Globus zu verfolgen.

Um das allmächtige Google und Apple und seine 24-Stunden-Überwachungstools loszuwerden, besteht eine Möglichkeit darin, ein entgoogeltes Android-Handy zu verwenden. Ihr entgoogeltes Telefon verfügt dann nicht über die Google Play Services und den Google Play Store sondern verwendet stattdessen eine alternative Open-Source-Store-App, die die gleichen Apps anbietet. Sie können die Verwendung eines Stores auch ganz vermeiden, indem Sie Ihre Apps (mit der Dateierweiterung APK) direkt von der Website des Softwareanbieters herunterladen. Das ist genauso, wie wenn Sie ein Programm herunterladen, um es auf Ihrem PC zu installieren.

Analysieren eines entgoogelten Telefons

In diesem Test haben wir uns entschieden, /e/OS auszuprobieren, eine Google-freie Open-Source-Version von Android, bei der der Datenschutz im Vordergrund steht und die Ihnen die Kontrolle über Ihre Daten geben soll. /e/OS behauptet, dass es Sie nicht verfolgt und Ihre Daten nicht verkauft. Das wollen wir herausfinden.

Wir haben /e/OS auf einem Sony Xperia XA2 Smartphone installiert. Nach der Installation startet das Telefon mit dem /e/OS-Einrichtungsassistenten. Es fordert uns auf, den GPS-Ortungsdienst zu aktivieren, aber wir haben ihn absichtlich ausgeschaltet, weil wir ihn jetzt nicht brauchen.

Wir haben auch keine SIM-Karte in das Telefon eingelegt, damit es nur Daten über das WIFI-Netzwerk senden und empfangen kann, das wir mit Wireshark überwachen. Wireshark ist ein professionelles Software-Tool, mit dem wir den gesamten Datenverkehr, der über das Netzwerk gesendet wird, überwachen und analysieren können.

Nachdem wir unser WiFi-Passwort im Einrichtungsassistenten eingegeben hatten, wies der Router unserem /e/OS Google-freien-Telefon eine lokale IP-Adresse zu und es begann, Datenverkehr zu erzeugen.

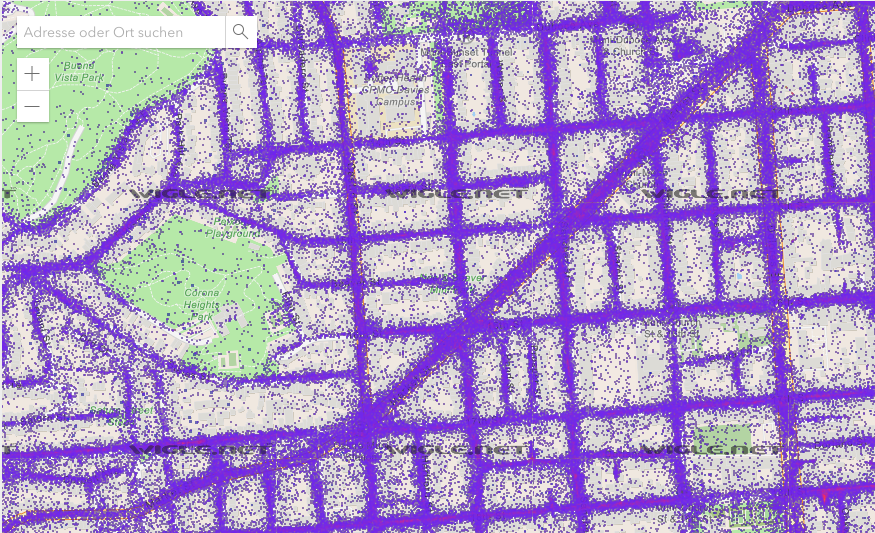

Wir sehen die ersten DNS-Anfragen:

Überraschenderweise ist die erste Verbindung des Google-freien Telefons zu google.com. Laut Google dient der Host android.clients.google.com dem Google Play Store für die regelmäßige Geräteregistrierung, den Standort, die Suche nach Apps und viele andere Funktionen. Das ist seltsam, denn wir haben ein entgoogeltes Telefon ohne den Google Play Store. Später fanden wir heraus, dass diese Anfrage von microG stammt, einer Open-Source-Neuimplementierung der proprietären Kernbibliotheken und Anwendungen von Google.

Dann verbindet es sich mit connectivity.ecloud.global, das laut /e/OS den Google-Server connectivitycheck.gstatic.com von Android ersetzt.

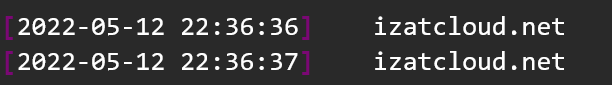

Zwei Sekunden später fing das Telefon an, zu kommunizieren:

Es ist uns kein Unternehmen oder Dienst mit dem Namen izatcloud.net bekannt. Deshalb haben wir das Impressum und die Datenschutzbestimmungen von /e/OS durchsucht, aber keinen Hinweis auf die gemeinsame Nutzung von Daten mit der Izat Cloud gefunden. In der /e/OS-Datenschutzerklärung heißt es eindeutig: “Wir geben keine individuellen Informationen an andere weiter“. Wir haben dann den /e/OS-Quellcode durchsucht, den sie auf Gitlab zur Verfügung stellen, und wir konnten keine Hinweise auf die Izat Cloud finden.

Eine schnelle WHOIS-Abfrage zeigt uns, dass die Domäne izatcloud.net einem Unternehmen namens Qualcomm Technologies, Inc. gehört. Das ist interessant. Qualcomm-Chips werden derzeit in ca. 30% aller Android-Geräte verwendet, darunter Samsung- und auch Apple-Smartphones. Unser Testgerät für die /e/OS deGoogled Version von Android ist ein Sony Xperia XA2 mit einem Qualcomm Snapdragon 630 Prozessor. Da haben wir also eine Spur.

Spioniert Qualcomm uns aus?

Bei näherer Betrachtung können wir feststellen, dass die Pakete über das HTTP-Protokoll gesendet werden und nicht mit HTTPS, SSL oder TLS verschlüsselt sind. Das bedeutet, dass jeder andere im Netzwerk, einschließlich Hackern, Regierungsbehörden, Netzwerkadministratoren, Telekommunikationsbetreiber im In- und Ausland, uns leicht ausspionieren können, indem sie diese Daten sammeln, sie speichern und eine Aufzeichnungshistorie mit der eindeutigen ID und Seriennummer des Telefons erstellen, die Qualcomm an seine geheimnisvoll genannte Izat Cloud sendet.

Die Weitergabe von Daten an Qualcomm wird weder in den Nutzungsbedingungen von Sony (dem Gerätehersteller) noch von Android oder /e/OS erwähnt. Qualcomm tut dies ohne die Zustimmung der Nutzer.

Wir sind der Meinung, dass es gegen die Allgemeine Datenschutz-Grundverordnung (DSGVO) verstößt, wenn Nutzerdaten ohne ihre Zustimmung gesammelt werden, und haben den Rechtsabteilung von Qualcomm in dieser Angelegenheit kontaktiert. Einige Tage später antworteten sie und teilten uns mit, dass diese Datenerfassung im Einklang mit der Datenschutzrichtlinie von Qualcomm Xtra steht, und gaben uns einen Link zu ihrer Datenschutzrichtlinie für den XTRA-Dienst. Es hat also den Anschein, dass diese Izat Cloud, von der wir noch nie gehört haben, Teil des XTRA-Dienstes ist, von dem wir ebenfalls noch nie gehört haben. Wir haben den Eindruck, dass Qualcomm die Dinge gerne geheimnisvoll hält, daher der Name Izat Cloud und der XTRA-Dienst.

Unter dem Link, den Qualcomm uns geschickt hat, heißt es in der Datenschutzrichtlinie des XTRA-Dienstes:

“Through these software applications, we may collect location data, unique identifiers (such as a chipset serial number or international subscriber ID), data about the applications installed and/or running on the device, configuration data such as the make, model, and wireless carrier, the operating system and version data, software build data, and data about the performance of the device such as performance of the chipset, battery use, and thermal data.

We may also obtain personal data from third party sources such as data brokers, social networks, other partners, or public sources.”Die IP-Adresse wird nicht erwähnt, aber wir gehen davon aus, dass sie ebenfalls erfasst wird. Nach Abschluss unserer Nachforschungen haben sie die Datenschutzbestimmungen aktualisiert und hinzugefügt, dass sie auch die IP-Adresse des Gerätes erfassen. Außerdem wurde die Information hinzugefügt, dass diese Daten für 90 Tage zu “Qualitätszwecken” gespeichert werden.

Zur Verdeutlichung hier eine Liste der Daten, die Qualcomm laut ihrer Datenschutzrichtlinie von Ihrem Telefon erfassen kann:

- Eindeutige ID

- Name des Chipsatzes

- Seriennummer des Chipsatzes

- Version der XTRA-Software

- Ländercode des Mobiltelefons

- Code des Mobilfunknetzes (zur Identifizierung des Landes und des Mobilfunkbetreibers)

- Typ des Betriebssystems und Version

- Gerätemarke und -modell

- Zeit seit dem letzten Start des Anwendungsprozessors und des Modems

- Liste der Software auf dem Gerät

- IP-Adresse

Bei näherer Betrachtung stellt sich heraus, dass der “XTRA Service” von Qualcomm Assisted GPS (A-GPS) bereitstellt wird und dazu beiträgt, einem mobilen Gerät genaue Satellitenpositionen zu liefern.

Was ist Assisted GPS (A-GPS), und warum brauche ich es?

GPS wurde ursprünglich ausschließlich für militärische Zwecke entwickelt, um Flugzeuge, Personal und Bomben zu steuern. Die Empfänger wurden in der Regel in offenen Regionen mit Sichtverbindung zu den Satelliten verwendet. Seitdem GPS jedoch auch für die kommerzielle Nutzung verfügbar ist, haben neue Anwendungen die Anforderungen an das System erhöht.

Diese neuen Anwendungen erforderten, dass die GPS-Signale Hindernisse wie Bäume und Dächer durchdringen. So entstand die “assisted GPS”- oder A-GPS-Lösung. Mit A-GPS lädt das Telefon verschiedene Dateien herunter, die die Umlaufbahnen und den Status von Satelliten mit den ungefähren GPS-Satellitenpositionen für die nächsten 7 Tage enthalten, um den Standort des Telefons schnell bestimmen zu können.

Proprietäre Gerätetreiber sind problematisch

Der größte Teil von Android wird als Open Source veröffentlicht und kann daher auf mögliche Sicherheits- und Datenschutzprobleme hin untersucht werden. In der Regel fügen die Smartphone-Hersteller jedoch zusätzliche proprietäre Software wie Gerätetreiber, Firmware-Blobs, Systemdienste und Apps hinzu. Die Apps sind für den Benutzer direkt sichtbar und können das System so stark verändern, dass es an einen PC aus den 90er Jahren erinnert, der mit Windows 95 und einer Menge so genannter Bloatware ausgeliefert wurde.

Natürlich benötigen auch die Google-freien Android-Distributionen Gerätetreiber, um eine bestimmte Hardware zu unterstützen. Bei diesen Treibern handelt es sich in der Regel um proprietäre Software, die vom Betriebssystem ausgeführt wird und nicht nur die erforderliche Hardwareunterstützung bietet, sondern auch unerwünschtes Verhalten zeigen kann. Dies hat zur Folge, dass wir selbst bei einem degegoogelten Gerät immer noch keine vollständige Kontrolle über unsere Privatsphäre und die Weitergabe personenbezogener Daten (PII) haben, da die Software des Herstellers, die unsere privaten Daten weitergibt, closed-source ist.

Aus diesem Grund setzt Nitrokey generell auf Open Source, was für ein sicheres System unumgänglich ist. Open-Source-Software (und -Hardware) ist die einzige Möglichkeit, das Verhalten eines Systems zu überprüfen und seine Sicherheit zu gewährleisten.

Sind auch andere Smartphones betroffen?

Eine weitere beliebte Option, die häufig wegen ihrer Privatsphäre gewählt wird, ist das Fairphone. Das niederländische Unternehmen stellt hervorragende Telefone her, bei denen die Nutzer das Telefon selbst warten und Teile austauschen können, wenn sie kaputt sind. Trotz seines Rufs, die Privatsphäre der Nutzer zu schützen, enthalten alle Fairphone-Modelle einen Qualcomm-Chip, der wahrscheinlich Qualcomm Software ausführt. Das Fairphone hat daher das gleiche Problem mit der Weitergabe von persönlichen Daten an den Qualcomm XTRA Service. Obwohl nicht getestet, vermuten wir, dass die gleichen Datenschutzprobleme auch bei vielen anderen Smartphone-Marken auftreten, die Qualcomm-Prozessoren verwenden, einschließlich so genannter verschlüsselter Telefone oder Krypto-Telefone.

NitroPhone ist sicher

Das NitroPhone von Nitrokey enthält nicht den Qualcomm-Chipsatz, und unsere Tests bestätigen, dass bei ausgeschaltetem GPS keine A-GPS-Anfragen gestellt werden. Wenn GPS eingeschaltet ist, um zu verhindern, dass Google Ihre IP-Adresse erhält und speichert, kontaktiert das GrapheneOS des NitroPhone die A-GPS-Dateien von google.psds.grapheneos.org, einem Proxy-Server, der von GrapheneOS zum Schutz der Privatsphäre der Nutzer bereitgestellt wird. Im Gegensatz zu Qualcomm gibt GrapheneOS keine persönlichen Daten an die GrapheneOS-Proxyserver und auch nicht an Google oder Qualcomm weiter.

Darüber hinaus ermöglicht GrapheneOS die Deaktivierung der Funktion zur Abfrage von A-GPS-Dateien (Opt-Out) oder, wenn Sie es vorziehen, die Verwendung der Standard-Server agnss.goog von Android. Im Moment unterstützen weder /e/OS, Lineage oder Sailfish OS noch irgendein anderes Telefon, das wir finden konnten, diese Funktion oder bieten dieses Maß an Freiheit.

Fazit

Qualcomms proprietäre Software lädt nicht nur einige Dateien auf unser Telefon herunter, um die GPS-Ortung zu beschleunigen, sondern lädt auch unsere persönlichen Daten hoch, z. B. die eindeutige ID des Geräts, unseren Ländercode (in diesem Fall Deutschland), den Code unseres Mobilfunkbetreibers (der die Identifizierung des Landes und des Mobilfunkbetreibers ermöglicht), unser Betriebssystem und dessen Version sowie eine Liste der Software auf dem Gerät. Auf diese Weise wird eine völlig eindeutige Signatur von uns erstellt, die eine Verhaltensverfolgung (Tracking) ermöglicht und die Privatsphäre des Nutzers erheblich einschränkt. Ganz gleich, ob wir GPS ausgeschaltet haben oder nicht.

Die Tatsache, dass Qualcomm eine große Menge sensibler Daten sammelt und sie über das unsichere und veraltete HTTP-Protokoll überträgt, zeigt uns, dass dem Unternehmen die Privatsphäre und die Sicherheit der Nutzer egal sind. Man muss nicht über eine Zusammenarbeit von Qualcomm mit verschiedenen staatlichen Spionageagenturen spekulieren, sondern es schafft auch ein Risiko, wenn der Datenverkehr möglicherweise auch von Diktatoren und anderen unterdrückerischen Regierungen abgefangen wird, die nicht einmal eine Zusammenarbeit mit Qualcomm benötigen. Nicht nur Drohnen nutzen häufig Standortinformationen, um Menschen ins Visier zu nehmen. Es gibt Fälle, in denen die Entführung und/oder Ermordung von Menschen durch die Nutzung der Standortdaten der Opfer erleichtert wurde. Ein aktuelles Beispiel ist der Iran, wo Demonstranten aufgrund der Ortung ihres Smartphones verhaftet wurden. Dazu muss das Telefon nicht einmal angezapft werden. Der Klartextverkehr ist auch ein Tummelplatz für Datenbroker, die die Daten der Menschen verkaufen (z.B. Einkaufszentren).

Betroffene Nutzer könnten versuchen, den Qualcomm XTRA Service mit einem DNS-over-TLS Cloud-basierten Blockierdienst zu blockieren oder diesen Datenverkehr selbst zum Proxy-Server von GrapheneOS umzuleiten, aber das erfordert technisches Know-how und bietet nicht das gleiche Maß an Sicherheit wie das NitroPhone.

Autor: Paul Privacy ist ein unabhängiger Sicherheitsforscher, der sich auf den Schutz der Privatsphäre konzentriert und anderen hilft, die Privatsphäre auf ihren Telefonen und Computern zu schützen. Denn Privatsphäre ist cool. Und ausspioniert zu werden ist NICHT cool. Sei privat. Sei cool. Für eine kostenlose Beratung können Sie mich kontaktieren unter: paulprivacy@posteo.ch oder folgen Sie mir auf Twitter unter @PaulPrivacyCool

(Quelle: https://www.nitrokey.com/de/news/2023/smartphones-mit-verbreitetem-qualcomm-chip-senden-heimlich-private-informationen-us)