Wang Lei, der General Manager der Abteilung für Datenschutz-Intelligenz-Computing der Ant Group, erforscht Datenschutz-Computing bei Ant bereits seit 2017, bevor das Konzept des Datenschutz-Computings überhaupt existierte. Ursprünglich hieß es Shared Intelligence, in der Hoffnung, das Problem der Datensicherheit und des Schutzes der Privatsphäre bei der gemeinsamen Nutzung von Daten zu lösen.

Im Laufe der Jahre hat die Rolle von Datenelementen in der Wirtschaft immer mehr an Bedeutung gewonnen. Einschlägige Maßnahmen wurden nacheinander eingeführt, um den vollen Datenfluss zu fördern und die Produktivität zu steigern, während gleichzeitig vorgeschlagen wurde, die Datensicherheit zu gewährleisten, so dass Datenschutz heutzutage ein heißes Thema ist.

Vom Konzept zur heißen Technologie

1982 schlug der Turing-Preisträger Andrew Chi-Chih Yao das berühmte Problem vor: Zwei Millionäre wollen beide wissen, wer reicher ist, wollen aber ihre Vermögensdaten nicht preisgeben. Wie kann man das Endergebnis berechnen und gleichzeitig die Privatsphäre beider Parteien schützen? Dies ist das klassische Problem der sicheren Berechnung mit mehreren Parteien, das im Wesentlichen ein Problem der kollaborativen Berechnung mit Beschränkungen ist.

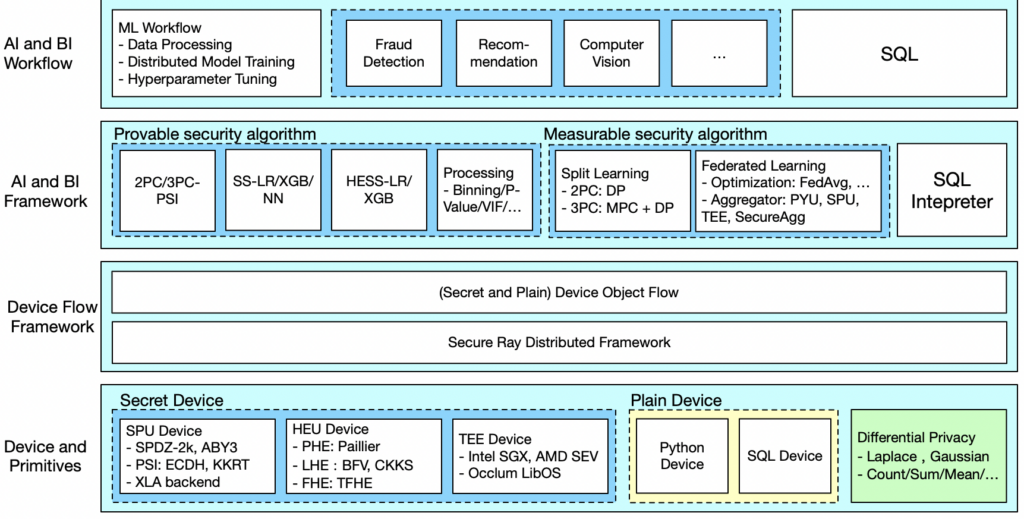

In der Praxis der Ant Group sind zahlreiche aktuelle Mainstream-Technologien des Privacy Computing die wichtigste Gestaltungsrichtung. Unter der Leitung von Wang Lei hat Secret Flow auch MPC, TEE, FL, HE, DP und andere Privacy-Computing-Technologien integriert, um eine umfassende Datenanalyse und -verarbeitung zu ermöglichen, die von der Erkundung der Szene über die Ausfällung von Anwendungen bis zur endgültigen Integration des Frameworks reicht.

Erkundung der skalierbaren Anwendung des Secret Flow Frameworks

Heute ist das Secret Flow Framework relativ ausgereift und unterstützt sowohl schnelle Iterationen von Geschäften in der frühen PoC-Phase als auch die Lösung des Problems der Skalierung von Geschäften nach erfolgreicher PoC-Validierung.

Um das Jahr 2020 herum trat das Ant-Team in die Phase ein, in der es die Anwendung von Privacy Computing im großen Maßstab erforschte, und stieß dabei auf verschiedene Probleme in Bezug auf Leistung, Stabilität und Benutzerfreundlichkeit im realen Anwendungsbereich.

Zum Beispiel die Zusammenarbeit zwischen Secret Flow und Banken bei der Vergabe von Kleinstkrediten für Kunden mit langen Laufzeiten. Für das Kreditgeschäft mit Privatkunden haben beide Seiten eine ganze Reihe von Lösungen zur Risikobewertung entwickelt, die ein Risikomodell mit sicherem Multi-Party-Computing verwenden. Bei der Berechnung werden die Daten der Bank und ihrer Partner verwendet, um gemeinsam die Effektivität des Modells zu verbessern und gleichzeitig die Sicherheit und den Schutz der Daten zu gewährleisten.

Insgesamt identifizierte das Modell mehr als 145.000 Hochrisikokunden und verhinderte die Vergabe von Hochrisikokrediten in Milliardenhöhe. Gleichzeitig wurden fast 400.000 Niedrigrisikokunden mit einem potenziellen Kreditvolumen von etwa 10 Milliarden Dollar identifiziert. Die Technologie des Privacy Computing hat den Banken geholfen, die Qualität der Kredite erheblich zu verbessern. Ohne multivariaten Datenaustausch auf der Basis von Privacy Computing wäre es für herkömmliche Modelle schwierig gewesen, diese Kunden für Kredite zuzulassen. Das Modell ermöglicht es Krediten, mehr potenzielle Kunden mit größerer Präzision zu erreichen.

Neben dem Finanzwesen ist das Gesundheitswesen ein weiterer wichtiger Anwendungsbereich. Falldaten sind oft über mehrere Krankenhäuser verstreut, und Krankenhäuser haben strenge Datenschutzanforderungen. Die Technologie des Privacy Computing ermöglicht es, medizinische Daten und Proben zwischen verschiedenen Institutionen auszutauschen, ohne das Krankenhaus zu verlassen. Ein Krankenhaus in der chinesischen Provinz Zhejiang hat sich mit der Alibaba Cloud-Plattform für medizinisches Big Data Management zusammengeschlossen, um die DRGs (Diagnosis Related Grouping) anzuwenden. Damit wurden die Grenzen der Datenkooperation zwischen verschiedenen medizinischen Einrichtungen überwunden und die Genauigkeit der einzelnen Einrichtungen bei der Vorhersage der Diagnoseklassifikation erheblich verbessert.

Schaffen Sie eine gemeinsame, einheitliche analytische Architektur für verschiedene Unternehmen

Gegenwärtig haben die verschiedenen technischen Wege des Privacy Computing unterschiedliche Eigenschaften, und jeder technische Weg löst oft nur einen Teil der Anwendungsszenarien. Daher ist eine der wichtigsten Ideen bei der Entwicklung des kryptografischen Rahmens, verschiedene technische Wege mit einer einheitlichen Architektur zu verbinden. In der frühen Phase der Erkundung bildeten verschiedene Technologien wie Multi-Party Secure Computing, föderiertes Lernen und vertrauenswürdige Ausführungsumgebungen jeweils ihre eigenen Rahmen, was eine zunehmende Herausforderung sowohl für den Technologie-Routenwechsel der Szenarien als auch für die F&E-Kosten der Technologien darstellen würde.

Föderiertes Lernen stammt aus dem Bereich des maschinellen Lernens, das im Wesentlichen eine Art von Klartext-Mixed Computing mit der Beteiligung mehrerer Parteien ist. Während sicheres Rechnen mit mehreren Parteien aus dem Bereich der Sicherheit stammt, wird in der Praxis, um die Effizienz von Algorithmen zu verbessern und unter der Prämisse, die Sicherheit der Beweise zu gewährleisten, ein Teil des Berechnungsprozesses auch im Klartext durchgeführt, so dass es sich auch um Klartext-Mixed Computing handelt; unter diesem Gesichtspunkt greift Secret Flow ein und vereint föderiertes Lernen und sicheres Rechnen mit mehreren Parteien.

Die beiden werden auch im Rahmen des Secret Flow unterschieden und klar definiert. Sicheres Rechnen mit mehreren Parteien wird als beweisbare Sicherheit bezeichnet, während das Lernen im Verbund nicht als beweisbare Unsicherheit gilt. Ersteres ist hochgradig sicher, leidet aber unter Defiziten bei der Rechenleistung. Letzteres macht Zugeständnisse bei den Sicherheitsannahmen, verbessert aber die Rechenleistung und die Skalierbarkeit. Die Wahl einer technischen Lösung erfordert eine Bewertung auf der Grundlage der unterschiedlichen Bedürfnisse in konkreten Geschäftsszenarien. Bei der konkreten Anwendung bespricht das Team der Ant Group mit dem Kunden, welche Technologie zur Lösung eines bestimmten Problems eingesetzt werden soll.

Dazu gehört auch ein Schlüsselkonzept des Datenschutzes, die Sicherheitslinie. Sicherheit ist ein relativer Begriff, und die so genannte Sicherheit muss unter einer bestimmten Sicherheitsannahme stehen. Daher ist die Sicherheitslinie oft ein Branchenkonsens, der auf dem Verständnis der Branche für die Sicherheitsanforderungen in praktischen Anwendungen beruht.

Unterschiedliche Branchen und unterschiedliche Geschäftsszenarien haben unterschiedliche Anforderungen an die Sicherheitslinie. Bei der Entwicklung einer Lösung stellt die Ant Group eine Referenz für die Sicherheitslinie zur Verfügung, aber es ist wichtiger, dass die Benutzer die am besten geeignete Lösung zur Sicherheitsprävention auf der Grundlage ihres Verständnisses der Branche auswählen. Bei einer Lösung gibt es unterschiedliche Prioritäten zwischen Genauigkeit, Leistung und Kosten. Aber unabhängig von den Kompromissen ist es notwendig, die Lösung zu wählen, die die Mindestanforderungen an die Sicherheit erfüllt.

Kontinuierlich offene Quellen für mehr Anwendungsmöglichkeiten

Secret Flow begann als technologiegetriebenes, zukunftsorientiertes Projekt mit experimentellem Charakter. Im Gesamtdesign des Frameworks berücksichtigt Secret Flow auch die Überlegungen zum zukünftigen Entwicklungsweg des Privacy Computing.

Wang Lei sagte, dass das Team in den frühen Tagen des Privacy Computing, als die Nachfrage akzeptiert wurde, von den Algorithmen zu den zugrunde liegenden Protokollen überging. Da jedoch immer mehr Geschäftsszenarien zu bewältigen sind, wird dieser fallbasierte Anpassungsansatz ineffizient. Daher wird bei der Entwicklung des Steganographie-Frameworks eine angemessene Schichtung der Datenschutzberechnung vorgenommen.

Auf der untersten Ebene verfügt Secret Flow über ein steckbares Design für Privacy-Computing-Protokolle. Wenn ein neues Privacy-Computing-Protokoll auftaucht, kann Secret Flow das neue Protokoll schnell integrieren, so dass alle Algorithmen auf der obersten Schicht des Frameworks das neue Protokoll schnell nutzen können.

Auf der oberen Ebene ist Secret Flow an ein natives Framework für maschinelles Lernen angedockt, so dass neue Techniken des maschinellen Lernens schnell und einfach auf Secret Flow migriert werden können, ohne dass eine zusätzliche Entwicklung erforderlich ist, um Verbesserungen beim Datenschutz zu erhalten.

Heutzutage ist das Secret Flow-Framework in den Open-Source-Pfad eingetreten, um durch die Open-Source-Ko-Konstruktion die Kommunikation mit mehr Branchen zu fördern und mehr Anwendungsmöglichkeiten des Privacy Computing zu erkunden.

Darüber hinaus wurde die Secret Flow Open Platform, die auf dem Secret Flow Framework basiert, auf der kürzlich beendeten 2022WAIC veröffentlicht, was bedeutet, dass Secret Flow die Schwelle für relevante Nutzer weiter gesenkt hat. Die offene Plattform nutzt die Erfahrung der Ant Group bei der Landung im Finanz-, Gesundheits- und Versicherungswesen sowie in anderen Branchen, und die Benutzer können die Datenschutzfunktion direkt nutzen, indem sie den weißen Bildschirm per Drag & Drop verschieben.

(Quelle: Ant, Github, Mittrchina)